是个能让开发者在 等平台部署 Next.js 应用程序的开源适配器,带来边缘交付性能优势时也可能有特定风险。

是什么

是开源适配器,专为开发者在如 这类平台部署 Next.js 应用设计。有了它,开发者可享受基于边缘交付的性能优势,加快应用响应速度、提升用户体验,更灵活地部署和管理 Next.js 项目,符合现代互联网对高效应用的需求。

对开发者来说, 让部署复杂应用更轻松,不用再在多平台做繁琐调试和适配,节省开发时间和成本。

存在哪些漏洞

在 @/ 程序包中,发现服务器端请求伪造(SSRF)漏洞,编号为 CVE – 2025 – 6087,影响使用 1.3.0 版本之前 适配器为 部署的所有 Next.js 站点。此漏洞会让未经身份验证的用户滥用 /next/image 端点,通过受害者的域代理任意远程内容。

该漏洞源于 部署适配器映像代理逻辑中保护措施缺失,攻击者能强制受害站点从其控制的域加载远程内容,违反同源策略,为恶意攻击打开大门。

漏洞危害有多大

此漏洞允许攻击者从受害站点域下的任意主机加载远程资源。像攻击者可通过构造特定 URL,让受害者网站显示恶意内容,或用于窃取用户信息、传播恶意软件等。

由于该漏洞影响范围广,涉及使用特定版本适配器部署的 Next.js 站点,攻击一旦成功,会给网站运营者和用户带来严重损失,破坏网站声誉和用户信任。

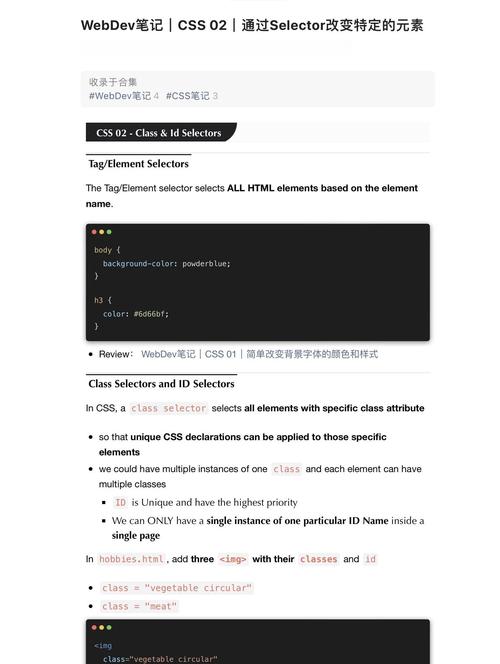

漏洞成因是什么

问题本质是 /next/image 终端节点在受影响部署中有缺陷。它作为 Next.js 提供优化图像的标准路由,在受影响版本里允许攻击者加载任意外部 URL 却不验证。

示例里攻击者构造的 URL 让来自其控制域的内容通过受害者网站域提供,这源于开发时对该端点安全验证机制考虑不足,导致攻击者有机可乘。

如何应对漏洞

开发者应尽快将 的 适配器更新到 1.3.0 及以上版本,版本修复了此漏洞。开发者还需对代码进行安全审查,增强对用户输入和请求的验证,防止类似漏洞出现。

服务器端也要加强访问控制和监控,及时发现和阻止异常请求。面对复杂多变的网络安全环境,多方面措施结合才能更好保护应用和用户安全。

你在使用 时遇到过类似安全问题吗?欢迎点赞、分享本文并留言讨论。