JWT,亦称JSON Web Token,主要用途是在网络应用之间安全地传输声明信息。然而,这种方法也伴随着一定的安全隐患。以下将列举一些针对JWT漏洞的防护方法。

Token 存储机制

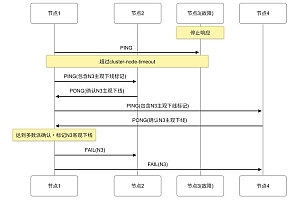

将生成的JWT存储于Redis数据库中,以用户名作为索引,将生成的令牌作为数据。当用户再次访问系统时,系统后台的过滤器会截获请求中包含的令牌,并与Redis数据库中的令牌进行核对。若核对无误,则准许用户继续访问;若核对不匹配,则说明两个令牌存在差异,需采取额外措施进行解决。

若 token 无法成功匹配,应当对照 token 对应的时间戳进行核对。若发现该时间戳比前一个时间戳还要晚,这就意味着出现了新的登录动作。在这种情况下,应当将当前的 token 更新到 Redis 数据库中。之后,一旦那个旧的token再次提出请求,如果它的时间戳超过了Redis中保存的token的时间,系统就会判断该用户已被移除,并且会提示他需要重新进行登录。

请求过滤处理

在拦截请求时,我们使用过滤器来处理,只针对带有合法JWT的请求进行处理;对于验证码请求和不需要验证的请求,则直接放行。对于那些符合要求的JWT请求,我们会执行token的匹配和时间戳的校验,以此确认用户的登录状态是否真实有效,进而防止非法token的入侵。

Token 合法性验证

在验证环节,我们需对token的格式和签名字样进行审查,并确认其是否有效以及是否在有效期内。通过利用安全框架所提供的验证工具,我们得以保证token未被非法修改,并且在其有效期限内,以此保障系统的安全与稳定。

异常情况处理

若遇到无法匹配或时间戳出现异常等情况,必须采取相应的应对策略。一旦系统判断用户已被强制退出,应立即弹出提示信息,指导用户进行重新登录操作,从而避免非法行为可能给系统带来的潜在威胁。

在使用JWT技术时,大家是否曾遭遇过一些难以解决的漏洞问题?针对这些问题,我们热切期待您的点赞与转发,同样也欢迎您在评论区展开讨论。